共計 1672 個字符,預計需要花費 5 分鐘才能閱讀完成。

本篇文章給大家分享的是有關 webshell 文件該如何解決處理 ,丸趣 TV 小編覺得挺實用的,因此分享給大家學習,希望大家閱讀完這篇文章后可以有所收獲,話不多說,跟著丸趣 TV 小編一起來看看吧。

昨晚凌晨收到新客戶的安全求助,說是阿里云短信提示,網站有 webshell 木馬文件被植入,我們 SINE 安全公司立即成立,安全應急響應小組,客戶提供了阿里云的賬號密碼,隨即登陸阿里云進去查看到詳情,登陸云盾看到有這樣的一個安全提示“網站后門 - 發現后門 (Webshell) 文件”事件等級:緊急,影響資產:阿里云 ECS:ID,然后貼出了網站木馬文件的路徑地址:/www/wangzhan/safe/indnx.php。

網站安全事件說明:云盾檢測到當成有異常進程在嘗試向磁盤上寫入 WEBSHELL 后門文件,導致 1 次入侵,如果該行為不是您主動執行,請及時刪除對應文件。阿里云解決方案:請及時排查 WWW 目錄下是否存在 WEBSHELL,并及時清除。看到阿里云給的木馬路徑以及解決方案,隨即登陸客戶的 linux 服務器,查看到 www 目錄下確實多出一個 indnx.php 的文件,用 SFTP 下載下來這個文件并打開,看到是一些加密的代碼,一看就是木馬代碼,如下圖:

這些加密的字符,也就是 webshell,那到底什么是 webshell? 我們 SINE 安全來給大家普及一下,就是網站木馬文件,相當于咱電腦里的木馬病毒,可以對網站代碼進行修改,上傳,下載等木馬功能。Webshell 一般是 asa,cer,asp,aspx,php,jsp,war 等語言的腳本執行文件命名的,也可以叫做是網站后門,攻擊者入侵網站后都會將 webshell 木馬后門文件上傳到服務器,以及網站的根目錄下,通過訪問特定的網址進行訪問網站木馬,對網站進行控制,任意篡改,說白了,就是你的網站被黑了。

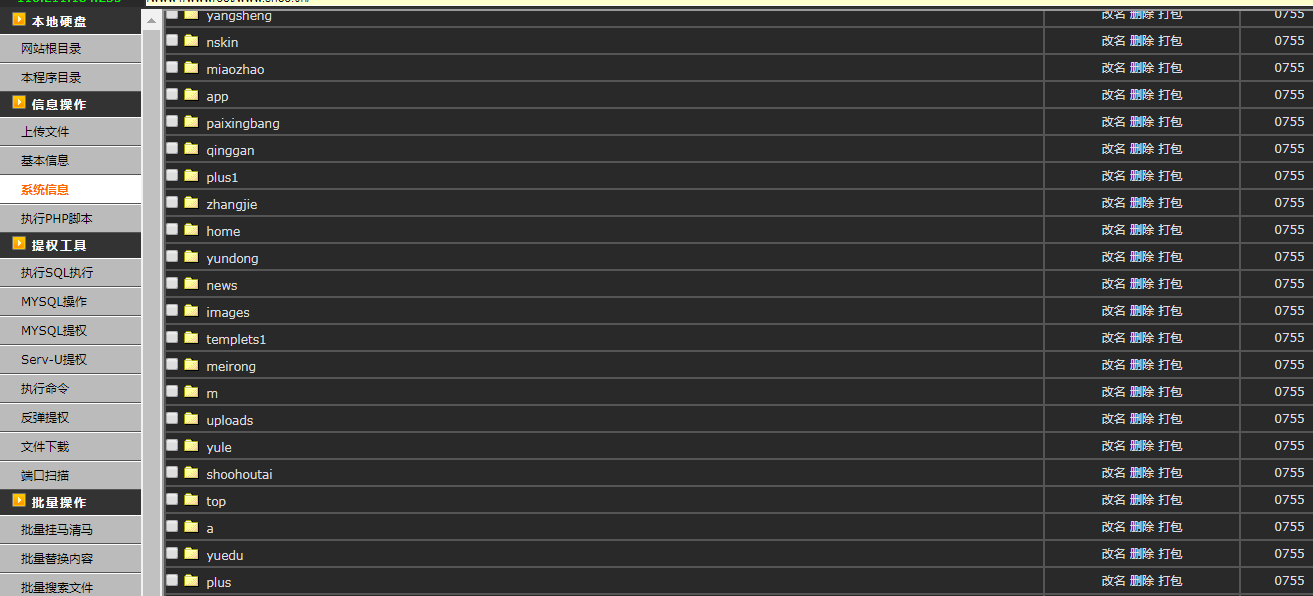

根據阿里云云盾給出的木馬文件路徑地址,我們從瀏覽器里打開看下:

如上圖所示該網站木馬

可以看到網站根目錄,以及上傳文件,查看系統基本信息,執行 mysql 命令,反彈提權,文件下載,服務器 端口掃描,批量掛馬,改名,刪除文件,打包文件等管理員的操作。功能太強大了,那么客戶的網站為何會被上傳了 webshell 呢?

一般都是網站存在漏洞,被攻擊者利用上傳了 webshell 的,像網站的上傳漏洞,SQL 注入漏洞,XSS 跨站漏洞,CSRF 欺騙漏洞,遠程代碼執行漏洞,遠程包含漏洞,PHP 解析漏洞,都會被上傳網站木馬,我們 SINE 安全對客戶的網站代碼進行人工安全檢測,以及網站漏洞檢測,全面的檢測下來,發現客戶網站存在遠程代碼執行漏洞,網站代碼里并沒有對 SQL 非法注入參數進行全面的過濾,以及前端用戶提交留言欄目里的 liuyan 這個值,在轉換賦值的過程中導致了遠程代碼的執行,可以偽造攻擊的語句進行插入,導致服務器執行了代碼,并上傳了一句話木馬后門。

對客戶的網站漏洞進行修復,清除掉網站的木馬后門,前端用戶的輸入進行安全過濾,對變量賦值加強數字型強制轉換,網站安全部署,文件夾權限安全部署,圖片目錄,緩存文件目錄去掉腳本執行權限。

如何解決阿里云提示發現后門 (webshell) 文件

1. 針對阿里云云盾給出的后門文件路徑進行強制刪除。

2. 使用開源程序的 CMS 系統,進行升級,漏洞補丁修復。

3. 對網站的漏洞進行修復,檢查網站是否存在漏洞,尤其上傳漏洞,以及 SQL 注入漏洞,嚴格過濾非法參數的輸入。

4. 對網站的所有代碼進行檢測,是否存在一句話木馬后門文件,可以對比之前備份的文件,一一對比,再一個查看文件的修改時間,進行刪除。

5. 對網站的后臺地址進行更改,默認都是 admin,houtai,manage 等的目錄,建議改成比較復雜的名字,即使利用 sql 注入漏洞獲取到的賬號密碼,不知道后臺在哪里也是沒用的。

6. 網站的目錄權限的“讀”、“寫”、“執行”進行合理安全部署。

以上就是 webshell 文件該如何解決處理 ,丸趣 TV 小編相信有部分知識點可能是我們日常工作會見到或用到的。希望你能通過這篇文章學到更多知識。更多詳情敬請關注丸趣 TV 行業資訊頻道。